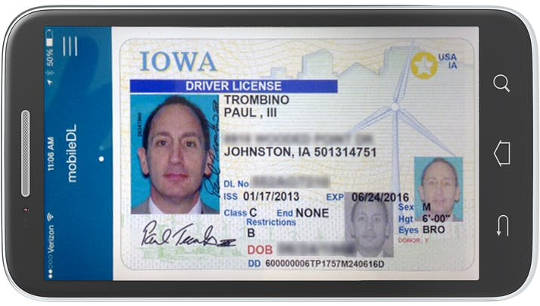

Ang isang smartphone ay digital na form ng ID para sa maraming apps at serbisyo. Kagawaran ng Transportasyon ng Iowa

Tindahan ng mga smartphone ang iyong email, ang iyong mga larawan at ang iyong kalendaryo. Nagbibigay sila ng access sa mga online na social media site tulad ng Facebook at Twitter, at maging ang iyong bank at credit card account. At ang mga ito ay mga susi sa isang bagay na mas pribado at mahalaga - ang iyong digital na pagkakakilanlan.

Sa pamamagitan ng kanilang papel sa dalawang-factor na mga sistema ng pagpapatunay, ang pinakakaraniwang ginagamit ligtas na paraan ng proteksyon ng digital na pagkakakilanlan, ang mga smartphone ay naging mahalaga sa pagtukoy ng mga tao sa parehong online at off. Kung ang data at apps sa mga smartphone ay hindi ligtas, ito ay isang banta sa mga pagkakakilanlan ng mga tao, posibleng nagpapahintulot sa mga intruder na magpose bilang kanilang mga target sa mga social network, email, mga komunikasyon sa lugar ng trabaho at iba pang mga online na account.

Tulad ng kamakailan bilang 2012, ang FBI inirerekomenda ng publiko na maprotektahan ang data ng kanilang smartphone sa pamamagitan ng pag-encrypt nito. Gayunpaman, kamakailan lamang, ang ahensiya ay Nagtanong ng mga gumagawa ng telepono upang magbigay ng isang paraan upang makapasok sa mga naka-encrypt na device, anong tawag sa pulisya ang "natatanging access. "Ang debate sa ngayon ay nakatuon sa privacy ng data, ngunit nag-iiwan ng mahalagang aspeto ng smartphone encryption: ang kakayahang i-secure ang mga personal na online na pagkakakilanlan ng mga tao.

Bilang isinulat ko sa aking kamakailang aklat, "Pakikinig Sa: Cybersecurity sa isang Hindi Sapat na Edad, "Ginagawa kung ano ang gusto ng FBI - mas madaling i-unlock ang telepono - kinakailangang bumaba ang seguridad ng mga gumagamit. Isang kamakailan lamang National Academies of Sciences, Engineering and Medicine study, kung saan ako ay nakilahok, nagbabala rin na ang paggawa ng mga telepono ay mas madali upang i-unlock ang potensyal na nagpapahina sa key elementong ito sa pag-secure ng mga online na pagkakakilanlan ng mga tao.

Pagtitipon ng katibayan o pagpapahina ng seguridad?

Sa mga nakalipas na taon, ang pulisya ay humingi ng access sa mga smartphone ng suspect bilang bahagi ng mga pagsisiyasat sa krimen, at ang mga kumpanya ng teknolohiya ay nakipaglaban. Ang pinaka-kilalang mga sitwasyong ito ay lumitaw sa kalagayan ng 2015 San Bernardino mass shooting. Bago ang mga attackers mismo ay napatay sa isang shootout, nagawa nilang sirain ang kanilang mga computer at telepono - maliban sa isa, isang naka-lock na iPhone. Ang FBI Nais ng telepono na i-decrypt, ngunit nag-aalala na ang mga nabigong pagtatangka upang i-crack ang mga mekanismo ng seguridad ng Apple ay maaaring maging sanhi ng telepono tanggalin ang lahat ng data nito.

Ng ahensiya kinuha ang Apple sa korte, na naghahanap upang pilitin ang kumpanya na sumulat ng espesyal na software upang maiwasan ang mga proteksyon sa built-in na telepono. Ipinagtanggol ng Apple, na arguing na ang pagsisikap ng FBI ay overreach ng pamahalaan na, kung matagumpay, ay bawasan ang kaligtasan ng lahat ng mga gumagamit ng iPhone - At, sa pamamagitan ng extension, na ng lahat ng mga gumagamit ng smartphone.

Ang kontrahan ay nalutas kapag ang FBI binayaran ang isang cybersecurity firm upang mabuwag sa telepono - at nahanap wala ng kaugnayan sa pagsisiyasat. Ngunit ang ahensya ay nanatiling matatag na dapat magkaroon ng mga investigator kung ano ang tinatawag nilang "natatanging access, "At kung ano ang tinatawag ng iba na"pinto sa likuran": Built-in na software na nagbibigay-daan sa mga pulis upang i-decrypt naka-lock na mga telepono.

Ang kahalagahan ng dalawang-factor na pagpapatotoo

Ang sitwasyon ay hindi kasing dami ng nagmumungkahi ang FBI. Ang mga secure na telepono ay nagbibigay ng mga hadlang sa pagsisiyasat ng pulisya, ngunit ang mga ito ay isang mahusay na bahagi ng malakas na cybersecurity. At binigyan ang dalas ng cyberattacks at ang pagkakaiba-iba ng kanilang mga target, na napakahalaga.

Noong Hulyo 2015, inihayag ng mga opisyal ng US na ang mga cyberthieves ay ninakaw ang mga numero ng Social Security, impormasyon sa kalusugan at pinansyal at iba pang pribadong data ng 21.5 milyong tao na nag-aplay para sa mga pederal na seguridad ng seguridad mula sa US Office of Personnel Management. Noong Disyembre 2015, isang cyberattack sa tatlong kumpanya ng kuryente sa Ukraine ang natira isang isang-kapat ng isang milyong mga tao na walang kapangyarihan para sa anim na oras. Noong Marso 2016, ang mga di-mabilang na mga email ay ninakaw mula sa personal na Gmail account ng John Podesta, tagapangulo ng pampanguluhan kampanya ni Hillary Clinton.

Sa bawat isa sa mga kasong ito, at marami pa sa buong mundo dahil, isang mahinang kasanayan sa seguridad - pag-secure ng mga account sa pamamagitan lamang ng mga password - hayaan ang mga masasamang tao na gumawa ng malubhang pinsala. Kapag ang mga kredensyal sa pag-login ay madaling i-crack, ang mga intruder ay mabilis na makakapasok - at makakaya pumunta nang hindi napapansin para sa mga buwan.

Ang teknolohiya upang ma-secure ang mga online na account ay nasa mga pockets ng mga tao. Paggamit ng isang smartphone upang magpatakbo ng isang piraso ng software na tinatawag dalawang kadahilanan (o pangalawang kadahilanan) na pagpapatunay gumagawa ng pag-log in sa online accounts mas mahirap para sa masamang guys. Ang software sa smartphone ay bumubuo ng isang karagdagang piraso ng impormasyon na dapat magbigay ng isang user, lampas sa isang username at password, bago pinahihintulutan na mag-login.

Sa kasalukuyan, maraming mga may-ari ng smartphone ang gumagamit ng mga text message bilang pangalawang kadahilanan, ngunit hindi sapat iyon. Ang National Institute of Standards and Technology ng US nagbabala na ang texting ay mas hindi ligtas kaysa sa apps ng pagpapatunay: Maaaring mag-atake ang mga Attacker maharang mga teksto o kahit kumbinsihin ang isang mobile na kumpanya upang ipasa ang mensaheng SMS sa isa pang telepono. (Ito ay nangyari sa Mga aktibista sa Russia, Black Lives Matter activist DeRay Mckesson, at iba.)

Ang isang mas ligtas na bersyon ay isang dalubhasang app, tulad ng Google Authenticator or Authy, na bumubuo ng tinatawag na mga oras na batay sa isang beses na mga password. Kapag nais ng isang user na mag-login sa isang serbisyo, nagbibigay siya ng isang username at password, at pagkatapos ay makakakuha ng prompt para sa code ng app. Ang pagbubukas ng app ay nagpapakita ng anim na digit na code na nagbabago sa bawat segundo ng 30. Lamang sa pag-type na sa ay aktwal na naka-log in ang user. Isang Michigan startup na tinatawag Duo gawing mas madali ito: Pagkatapos ng isang uri ng gumagamit sa isang username at password, ang sistema ay pumasok sa Duo app sa kanyang telepono, na nagpapahintulot sa kanya na i-tap ang screen upang kumpirmahin ang pag-login.

Gayunpaman, ang mga app na ito ay lamang bilang ligtas na bilang ng telepono mismo. Kung ang isang smartphone ay mahina ang seguridad, ang isang tao na may pag-aari nito ay maaaring makakuha ng access sa mga digital na account ng isang tao, kahit na pagla-lock ang may-ari. Sa katunayan, hindi nagtagal matapos ang iPhone debuted sa 2007, binuo ng mga hacker ang mga diskarte para pag-hack sa nawala at ninakaw na mga telepono. Tumugon ang Apple by pagbuo ng mas mahusay na seguridad para sa data sa mga telepono nito; ang mga ito ay ang parehong hanay ng mga proteksyon na ngayon ang nagpapatupad ng batas na nagnanais na i-undo.

Pag-iwas sa kalamidad

Ang paggamit ng telepono bilang pangalawang kadahilanan sa pagpapatotoo ay maginhawa: Karamihan sa mga tao ay nagdadala ng kanilang mga telepono sa lahat ng oras, at ang mga app ay madaling gamitin. At ito ay ligtas: Ang mga gumagamit ay napapansin kung ang kanilang telepono ay nawawala, na hindi nila kung ang isang password ay itinaas. Ang mga telepono bilang mga authenticator na pangalawang factor ay nag-aalok ng malawak na pagtaas sa seguridad na lampas lamang sa mga username at password.

Kung ang Office of Personnel Management ay gumagamit ng second-factor authentication, ang mga rekord ng mga tauhan ay hindi madaling napataas. Kung ang mga kompanya ng kapangyarihan ng Ukraine ay gumagamit ng ikalawang-salik na pagpapatotoo para sa pag-access sa mga panloob na network na kumokontrol sa pamamahagi ng kapangyarihan, masusumpungan ng mga hacker ito ng mas mahirap na maputol ang kapangyarihan ng grid mismo. At nagkaroon ng paggamit ni John Podesta ng pangalawang-factor na pagpapatunay, ang mga hacker ng Rusya ay hindi sana makakapasok sa kanyang Gmail account, kahit na sa kanyang password.

Ang konteksto ng FBI mismo sa mahalagang isyu na ito. Ang ahensya ay may iminungkahi ang paggamit ng dalawang-factor na pagpapatotoo sa publiko at nangangailangan ito kapag nais ng mga pulis na kumonekta mga sistema ng database ng hustisyang pederal na kriminal mula sa isang hindi secure na lokasyon tulad ng isang coffee shop o kahit na isang pulis kotse. Ngunit pagkatapos ay nais ng kawanihan na gawing madali ang mga smartphone upang i-unlock, pagpapahina ng mga proteksyon ng sarili nitong sistema.

Oo, ang mga telepono na mahirap i-unlock ay makahadlang sa mga pagsisiyasat. Ngunit napakalaki ng isang mas malaking kuwento. Ang krimen sa online ay masidhing tumataas, at ang pag-atake ay lumalaki nang mas sopistikadong. Ang pagsasagawa ng mga telepono na madali para sa mga investigator upang i-unlock ay papanghinain ang pinakamahusay na paraan para sa mga ordinaryong tao upang ma-secure ang kanilang mga online na account. Ito ay isang pagkakamali para sa FBI na gawin ang patakarang ito.

Tungkol sa Ang May-akda

Susan Landau, Propesor ng Computer Science, Batas at Diplomacy at Cybersecurity, Tufts University

Ang artikulong ito ay orihinal na na-publish sa Ang pag-uusap. Basahin ang ang orihinal na artikulo.

Mga Aklat ng May-akda na ito

at InnerSelf Market at Amazon