Ang isang link ay isang mekanismo para sa data na maihatid sa iyong aparato. Unsplash / Marvin Tolentino

Araw-araw, madalas na maraming beses sa isang araw, iniimbitahan ka upang mag-click sa mga link na ipinadala sa iyo ng mga tatak, mga pulitiko, mga kaibigan at mga estranghero. Nagda-download ka ng apps sa iyong mga device. Siguro ginagamit mo ang QR code.

Karamihan sa mga aktibidad na ito ay ligtas dahil ang mga ito ay nagmumula sa mga mapagkukunan na mapagkakatiwalaan. Ngunit kung minsan ang mga kriminal ay nagpapakita ng mapagkakatiwalaang mapagkukunan upang makuha ka na mag-click sa isang link (o mag-download ng isang app) na naglalaman ng malware.

Sa core nito, ang isang link ay isang mekanismo lamang para maihatid ang data sa iyong aparato. Maaaring itayo ang code sa isang website na nagre-redirect sa iyo sa isa pang site at nagda-download ng malware sa iyong device sa ruta patungo sa iyong aktwal na patutunguhan.

Kapag nag-click ka sa mga hindi na-verify na link o nag-download ng mga kahina-hinalang mga app pinapataas mo ang panganib ng pagkakalantad sa malware. Narito kung ano ang maaaring mangyari kung gagawin mo - at kung paano mo mababawasan ang iyong panganib.

Ano ang malware?

Malware ay tinukoy bilang malisyosong code na:

ay magkakaroon ng masamang epekto sa pagiging kompidensyal, integridad, o pagkakaroon ng isang sistema ng impormasyon.

Sa nakaraan, ang malware ay inilarawan ang malisyosong code na kinuha ang anyo ng mga virus, worm o Troyano kabayo.

Ang mga virus ay naka-embed sa kanilang mga sarili sa tunay na mga programa at umaasa sa mga programang ito upang palaganapin. Ang worm sa pangkalahatan ay may stand alone na mga programa na maaaring i-install ang kanilang mga sarili gamit ang isang network, USB o email na programa upang mahawa ang iba pang mga computer.

Kinuha ng mga kabayo ng Trojan ang kanilang pangalan mula sa regalo sa mga Greeks sa panahon ng digmaang Troyano sa Homer's Odyssey. Karamihan tulad ng kahoy na kabayo, ang isang Trojan Horse ay mukhang isang normal na file hanggang sa ang ilang predetermined na pagkilos ay nagiging sanhi ng code na magsagawa.

Ang henerasyon ng mga kasangkapan sa pag-atake ngayon ay higit pa sopistikadong, at kadalasan ay isang pagsasama ng mga pamamaraan na ito.

Ang mga tinatawag na "pinaghalong pag-atake" ay lubos na umaasa sa panlipunang engineering - ang kakayahang manipulahin ang isang tao sa paggawa ng isang bagay na hindi nila karaniwang ginagawa - at madalas na ikinategorya ng kung ano ang kanilang gagawin sa iyong mga system.

Ano ang ginagawa ng malware?

Malware ngayong araw ay madaling gamitin, na-customize na mga toolkit na ipinamamahagi sa madilim na web o sa pamamagitan ng mahusay na kahulugan ng mga mananaliksik sa seguridad na sinusubukan na ayusin ang mga problema.

Sa isang pag-click ng isang pindutan, ang mga attackers ay maaaring gumamit ng mga toolkit na ito upang magpadala ng mga email ng phishing at spam na mga mensaheng SMS upang maghatid ng iba't ibang uri ng malware. Narito ang ilan sa mga ito.

-

Ang isang remote administration tool (RAT) ay maaaring magamit upang ma-access ang camera ng computer, mikropono at mag-install ng iba pang mga uri ng malware

-

Maaaring gamitin ang mga keylogger upang masubaybayan ang mga password, mga detalye ng credit card at mga email address

-

Ang ransomware ay ginagamit upang i-encrypt ang mga pribadong file at pagkatapos ay humiling ng pagbabayad bilang kabayaran para sa password

-

Ang mga botnets ay ginagamit para sa mga ipinagkakaloob na pagtanggi ng serbisyo (DDoS) pag-atake at iba pang mga iligal na gawain. Ang pag-atake ng DDoS ay maaaring magbaha sa isang website na may napakaraming virtual na trapiko na ito ay nagsara, tulad ng isang tindahan na napuno ng napakaraming mga customer na hindi mo maaaring ilipat.

-

Ang mga crytptominers ay gagamitin ang iyong computer hardware upang mamahala ng cryptocurrency, na magpapabagal sa iyong computer

-

Ang pag-hijack ng pag-hijack o pag-atake ay ginagamit upang sirain ang isang site o mapahiya ka mag-post ng materyal na pornograpya sa iyong social media

Isang halimbawa ng isang pag-atake sa depenisyon sa The Utah Office of Tourism Industry mula 2017. Wordfence

Paano nagtatapos ang malware sa iyong device?

Ayon sa data ng claim ng seguro ng mga negosyo na nakabase sa UK, sa paglipas ng 66% ng mga cyber na insidente ay sanhi ng error sa empleyado. Kahit na ang data ay tumutukoy lamang sa 3% ng mga pag-atake na ito sa social engineering, ang aming karanasan ay nagpapahiwatig na ang karamihan ng mga pag-atake na ito ay nagsimula sa ganitong paraan.

Halimbawa, sa pamamagitan ng mga empleyado na hindi sumusunod sa dedikadong IT at mga patakaran sa seguridad ng impormasyon, hindi napapaalam kung gaano kalaki ang kanilang mga digital na bakas na inilalantad sa online, o sa simpleng pagkilos. Ang pag-post lamang kung ano ang iyong ginagawa para sa hapunan sa social media ay maaaring magbukas ka ng pag-atake mula sa isang mahusay na sinanay na social engineer.

Ang mga QR code ay pantay-pantay bilang peligro kung buksan ng mga user ang link na itinuturo ng mga QR code sa walang unang pagpapatunay kung saan ito ay heading, tulad ng ipinahiwatig ng ito 2012 pag-aaral.

Kahit na pagbubukas ng isang imahe sa isang web browser at pagpapatakbo ng isang mouse sa ibabaw nito ay maaaring humantong sa malware na naka-install. Ito ay isang kapaki-pakinabang na tool sa paghahatid na isinasaalang-alang ang materyal sa advertising na nakikita mo sa mga sikat na website.

Natuklasan din ang mga pekeng apps sa parehong mansanas at Google Play mga tindahan. Marami sa mga pagtatangka na magnakaw ng mga kredensyal sa pag-login sa pamamagitan ng paggaya ng mga kilalang application ng pagbabangko.

Minsan ay inilalagay sa iyong device ang malware sa pamamagitan ng isang taong gustong subaybayan ka. Sa 2010, ang Distrito ng Lower Merion School ay nanirahan sa dalawang lawsuits na dinala laban sa kanila dahil sa paglabag sa privacy ng mga estudyante at lihim na nagre-record gamit ang web camera ng mga hinuhuli na laptop ng paaralan.

Ano ang maaari mong gawin upang maiwasan ito?

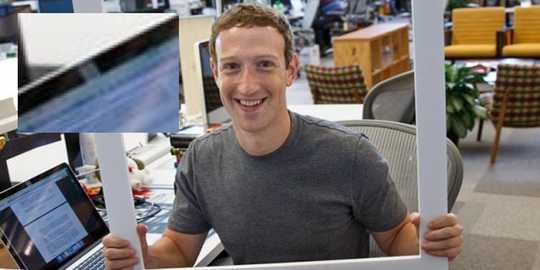

Sa kaso ng Lower Merion School District, ang mga mag-aaral at mga guro ay pinaghihinalaang sila ay sinusubaybayan dahil "nakita nila ang berdeng ilaw sa tabi ng webcam sa kanilang mga laptop na lumiko sa ilang sandali."

Habang ito ay isang mahusay na tagapagpahiwatig, maraming mga tool ng hacker ay matiyak ang mga ilaw ng webcam ay naka-off upang maiwasan ang pagtaas ng hinala. Ang mga pahiwatig sa screen ay maaaring magbigay sa iyo ng maling pang-unawa ng seguridad, lalo na kung hindi mo napagtanto na ang mikropono ay palaging ina-access para sa mga pandiwa o iba pang mga paraan ng pagsubaybay.

Sakop ng Facebook CEO na si Mark Zuckerberg ang webcam ng kanyang computer. Karaniwan na makita ang ginagawa ng mga propesyonal sa seguridad ng impormasyon. iphonedigital / flickr

Ang pangunahing kamalayan ng mga panganib sa cyberspace ay aabutin ang mahabang paraan upang mapahintulutan sila. Ito ay tinatawag na cyber hygiene.

Ang paggamit ng mabuti, napapanahon na pag-scan ng software ng virus at malware ay napakahalaga. Gayunpaman, ang pinakamahalagang tip ay i-update ang iyong aparato upang matiyak na mayroon itong mga pinakabagong update sa seguridad.

Mag-hover sa mga link sa isang email upang makita kung saan ka talagang pupunta. Iwasan ang mga shortened links, tulad ng bit.ly at QR codes, maliban kung maaari mong suriin kung saan ang link ay pagpunta sa pamamagitan ng paggamit ng isang expander URL.

Ano ang dapat gawin kung na-click mo na?

Kung pinaghihinalaan mo mayroon kang malware sa iyong system, may mga simpleng hakbang na maaari mong gawin.

Buksan ang iyong webcam application. Kung hindi mo ma-access ang device dahil ginagamit na ito ito ay isang tanda ng pag-uusap na maaaring nahawahan. Ang mas mataas kaysa sa normal na paggamit ng baterya o isang machine na nagpapatakbo ng mas mainit kaysa sa karaniwan ay mahusay na tagapagpahiwatig na ang isang bagay ay hindi masyadong tama.

Tiyaking mayroon kang magandang anti-virus at anti-malware software na naka-install. Estonian start-ups, tulad ng Malware Bytes at Seguru, maaaring mai-install sa iyong telepono pati na rin ang iyong desktop upang magbigay ng proteksyon sa real time. Kung nagpapatakbo ka ng isang website, siguraduhing naka-install ka ng mahusay na seguridad. Wordfence Gumagana nang mahusay para sa mga blog na WordPress.

Higit sa lahat, tiyakin na alam mo kung gaano kalaki ang data tungkol sa iyo. Google mismo - kabilang ang paghahanap ng imahe ng Google laban sa iyong larawan sa profile - upang makita kung ano ang online.

Suriin ang lahat ng iyong mga email address sa website mayibeenpwned.com upang makita kung nalantad ang iyong mga password. Pagkatapos ay tiyaking hindi ka na gumamit muli ng anumang mga password sa ibang mga serbisyo. Talaga, ituring ang mga ito bilang nakompromiso.

Ang seguridad ng Cyber ay may mga teknikal na aspeto, ngunit tandaan: ang anumang pag-atake na hindi nakakaapekto sa isang tao o isang organisasyon ay isang teknikal na sagabal lamang. Ang pag-atake sa Cyber ay isang problema sa tao.

Kung mas alam mo ang tungkol sa iyong sariling digital na presensya, mas mahusay na handa ka. Ang lahat ng aming mga indibidwal na pagsisikap mas mahusay na secure ang aming mga organisasyon, ang aming mga paaralan, at ang aming pamilya at mga kaibigan.![]()

Tungkol sa May-akda

Richard Matthews, Lecturer Entrepreneurship, Commercialization and Innovation Centre | PhD Kandidato sa Mga Larawan Forensics at Cyber | Konsehal, University of Adelaide at Kieren Ni?olas Lovell, Pinuno ng TalTech Computer Emergency Response Team, Tallinn University of Technology

Ang artikulong ito ay muling nai-publish mula sa Ang pag-uusap sa ilalim ng lisensya ng Creative Commons. Basahin ang ang orihinal na artikulo.