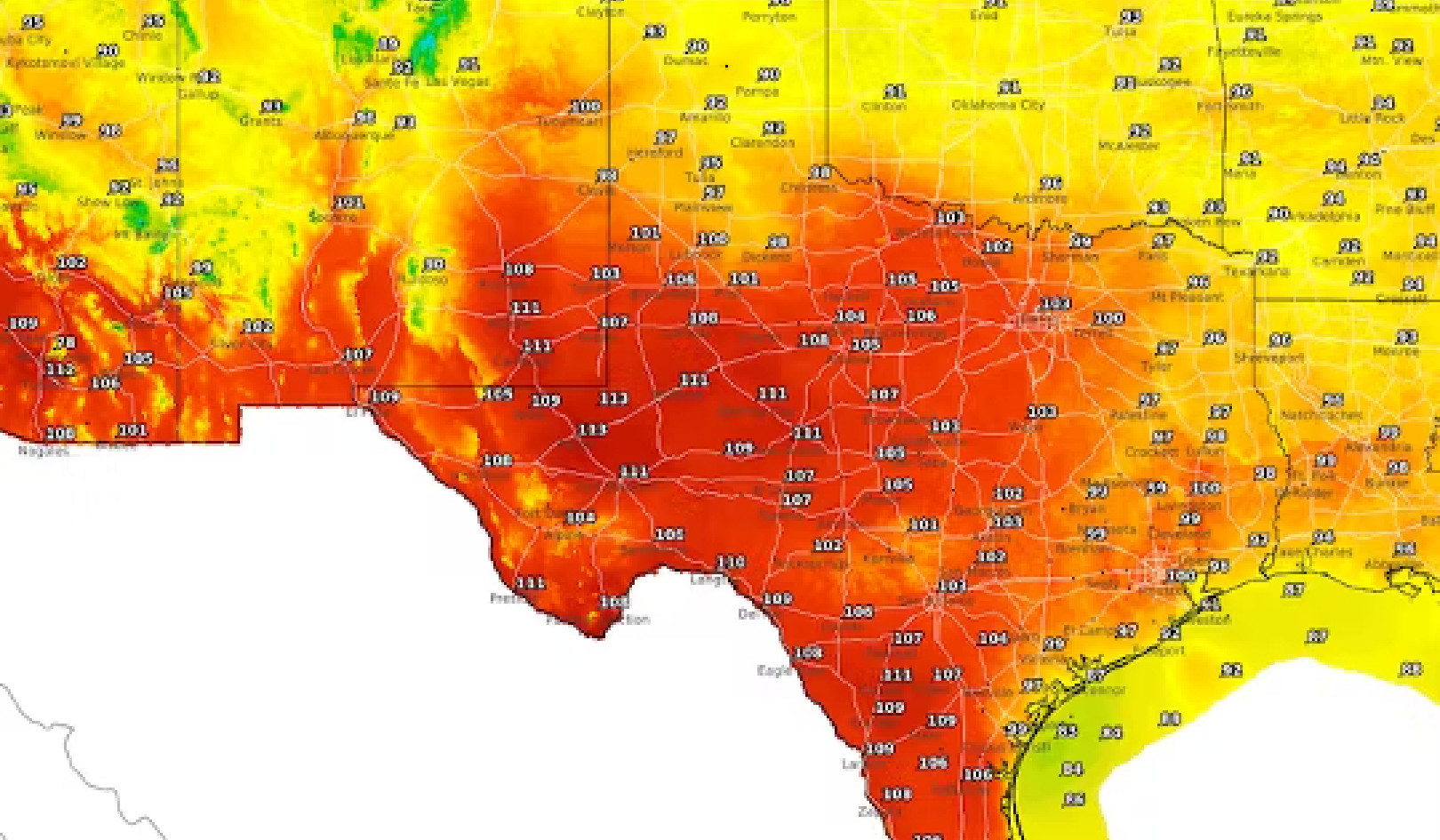

Ang mga normal na kasanayan sa seguridad ng IT ay hindi maaaring maprotektahan ka mula sa mga nakakahamak na pag-atake na pumapasok sa iyong system sa pang-araw-araw na mga aparato, tulad ng mga USB key. Shutterstock

Kung nagpapatakbo ka ng isang negosyo, malamang na nababahala ka tungkol sa seguridad ng IT. Siguro namuhunan ka sa antivirus software, firewall at regular na pag-update ng system.

Sa kasamaang palad, ang mga hakbang na ito ay maaaring hindi maprotektahan ka mula sa mga nakakahamak na pag-atake na pumapasok sa iyong mga system sa pamamagitan ng pang-araw-araw na mga aparato.

Noong gabi ng Biyernes ang 24 ng Oktubre 2008 na si Richard C. Schaeffer Jr, ang nangungunang opisyal ng computer system protection ng NSA ay nasa isang panandalian kasama ang Pangulo ng US na si George W. Bush nang ang isang katulong ay nagpasa sa kanya ng isang tala. Maiksi ang tala at hanggang sa puntong iyon. Na-hack sila.

Paano ito nangyari? Ang salarin ay isang simpleng USB.

Pag-atake ng chain chain ng USB

Ang pag-atake ay hindi inaasahan dahil ang inuriang mga sistemang militar ay hindi konektado sa labas ng mga network. Ang pinagmulan ay ihiwalay sa isang bulate na na-load sa isang USB key na maingat na na-set up at iniwan sa malalaking bilang na binili mula sa isang lokal na kiosk sa internet.

Ito ay isang halimbawa ng pag-atake ng supply chain, na nakatuon sa hindi bababa sa mga secure na elemento sa supply chain ng isang samahan.

Agad na lumipat ang militar ng US pagbawalan ang USB drive sa bukid. Makalipas ang ilang taon, gagamitin ng US ang parehong taktika upang masira at guluhin ang programang nukleyar ng Iran sa isang pag-atake na ngayon ay tinawag na Stuxnet.

Ang aralin ay malinaw: kung naka-plug ang USB drive sa iyong mga system, kailangan mong maging sigurado kung saan sila nanggaling at kung ano ang nasa kanila.

Kung ang isang tagapagtustos ay maaaring makakuha ng isang lihim na kabayaran sa isang USB stick, kung gayon walang ligtas na panahon kung saan ang isang USB ay isang mahusay na pagpipilian. Halimbawa, maaari kang bumili ng isang USB stick na lihim na isang maliit na computer, at ito, sa pagpasok, magbukas ng isang window sa iyong makina at i-play ang Pagmartsa ng Death Star.

Ito ay isa lamang uri ng pag-atake ng chain chain. Ano ang iba pang mga uri?

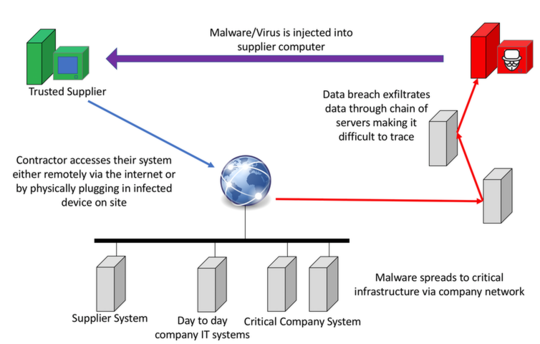

Pag-atake ng chain chain sa network

Ang mga gumagamit ng computer ay may pagtaas ng hilig na maiimbak ang lahat ng kanilang impormasyon sa isang network, na tumutok sa kanilang mga ari-arian sa isang lugar. Sa sitwasyong ito, kung ang isang computer ay nakompromiso pagkatapos ang buong sistema ay bukas sa isang umaatake.

Isaalang-alang ang isang telepono ng kumperensya na ginamit sa iyong samahan. Ipagpalagay na ang teleponong pinagana ng network na ito ay may kasalanan na magpapahintulot sa mga umaatake makinig sa anumang mga pag-uusap sa paligid. Ito ang katotohanan sa 2012 kapag higit sa 16 bersyon ng sikat na IP telepono ng Cisco ang apektado. Inilabas ng Cisco ang isang patch para sa kanilang mga telepono, na maaaring mai-install ng mga kagawaran ng seguridad ng IT ng mga kumpanya.

Ang pangunahing modelo ng isang pag-atake ng chain supply ng network ay nagpapakita kung paano mahina ang magkakaugnay na mga sistema sa loob ng isang samahan. Ibinigay ng May-akda

Sa 2017, isang katulad na isyu ang lumitaw kapag ang isang tatak ng makinang panghugas ng pinggan sa ospital ay naapektuhan ng isang built-in na hindi secure na web server. Sa kaso ng isang ospital, mayroong isang malaking deal ng pribadong data at espesyalista na kagamitan na maaaring ikompromiso sa pamamagitan ng isang kahinaan. Habang ang isang patch ay kalaunan ay pinakawalan, nangangailangan ito ng isang dalubhasang technician ng serbisyo upang mai-upload ito.

Ang mga pag-atake ng chain chain ay kamakailan lamang na naimpluwensyahan sa nakakapinsalang rate ng kabiguan ng programa ng Hilagang Korea. David Kennedy, sa isang video para sa Ang Insider, tatalakayin kung paano sinira ng US ang mga programang nuklear gamit ang cyber. Kung mayroon pa rin silang kakayahang ito, posible na itago nila ito. Kung ito ang dapat mangyari, maaaring isipin ang isa sa maraming mga pagkabigo sa Hilagang Korea ay maaaring isang pagsubok ng tulad ng isang armas sa cyber.

Limang paraan ang mapangangalagaan ng mga kumpanya ng kanilang sarili

Upang maprotektahan ang iyong sarili laban sa lahat ng ito kailangan mong mag-set up ng mga pangunahing proseso sa kalinisan sa cyber na makakatulong upang mapanatili ang iyong negosyo mula sa impeksyon.

-

Bumili at mag-install ng mahusay na software na anti-virus at patakbuhin ito sa mode na proteksiyon, kung saan sinusuri nito ang lahat sa iyong makina. Oo, kahit na ang mga Mac ay nakakakuha ng mga virus

-

subaybayan kung sino ang nasa iyong network, iwasan ang paggamit ng mga hindi pinagkakatiwalaang mga aparato tulad ng mga USB at harangin ng iyong mga administrator ang autorun bilang isang patakaran sa buong sistema

-

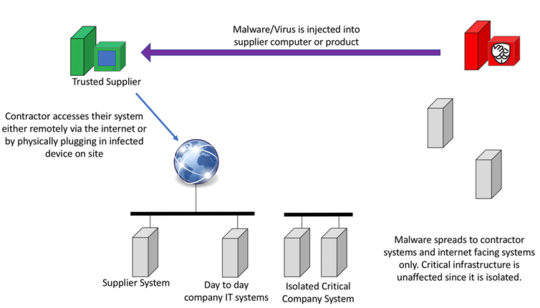

paghiwalayin ang iyong mga network. Mayroon bang kritikal na imprastraktura ng halaman? Huwag magkaroon ito sa parehong network tulad ng iyong araw-araw, nakaharap sa publiko o network ng pag-access sa bisita

-

regular na i-update. Huwag mag-alala tungkol sa pinakabago at pinakadakilang mga isyu, i-patch ang mga kilalang kahinaan sa iyong mga system - lalo na ang isa mula sa 1980

-

magbayad para sa iyong software at paggawa. Kung hindi ka nagbabayad para sa produkto, may isang taong nagbabayad para sa iyo as ang produkto.

Sa pamamagitan ng paghihiwalay ng iyong kritikal na imprastraktura mula sa nakaharap sa internet at magagamit na mga network ay maaaring magbigay ng isang antas ng proteksyon. Gayunpaman, ang ilang mga pag-atake ay magagawang tulay ang 'air gap' na ito. Ibinigay ng May-akda

Mahalaga ang kamalayan sa cyber

Sa wakas, kaya mo mapakinabangan ang cyber resilience sa pamamagitan ng pagsasanay sa lahat sa iyong samahan upang malaman ang mga bagong kasanayan. Ngunit mahalaga na subukan kung gumagana ang iyong pagsasanay. Gumamit ng aktwal na pagsasanay - kasabay ng mga propesyonal sa seguridad - upang suriin ang iyong samahan, pagsasanay sa mga kasanayang iyon, at pag-eehersisyo kung saan kailangan mong gumawa ng mga pagpapabuti.

Ang presyo ng anumang koneksyon sa internet ay mahina laban sa pag-atake. Ngunit tulad ng ipinakita namin, hindi kahit na mga sistemang nakapag-iisa ay ligtas. Ang sinasadya na kasanayan at maingat na diskarte sa seguridad ay maaaring dagdagan ang proteksyon ng iyong negosyo o lugar ng trabaho.![]()

Tungkol sa Ang May-akda

Richard Matthews, PhD Kandidato, University of Adelaide at Nick Falkner, Associate Professor at Direktor ng Australian Smart Cities Consortium, University of Adelaide

Ang artikulong ito ay muling nai-publish mula sa Ang pag-uusap sa ilalim ng lisensya ng Creative Commons. Basahin ang ang orihinal na artikulo.